Ich habe ja hier auf dem Blog schon des öfteren über Firewall Mini PC berichtet, die im Regelfall über 4 oder sogar mehr Netzwerkanschlüsse verfügen, um so mit einer Firewall Netze zu trennen. Aber vileleicht geht es ja auch anders.

Einleitung

In einem Netzwerk tut man gut daran, verschiedene Bereiche, wie z.B. WLAN, IoT Geräte und vielleicht noch andere z.B. für Gäste voneinander zu trennen, um so die Sicherheit zu erhöhen. Das geht relativ einfach mit den Firewall Applicances , wie sie von verschiedenen Herstellern u.a. auch Amazon angeboten werden.

In einem Netzwerk tut man gut daran, verschiedene Bereiche, wie z.B. WLAN, IoT Geräte und vielleicht noch andere z.B. für Gäste voneinander zu trennen, um so die Sicherheit zu erhöhen. Das geht relativ einfach mit den Firewall Applicances , wie sie von verschiedenen Herstellern u.a. auch Amazon angeboten werden.

Dies verfügen über 4 oder mehr Netzwerkanschlüsse, einer kleineren Intel CPU und Platz für ein Laufwerk, auf dem man das Betriebssystem, z.B. Proxmox ode auch direkt eine OPNSense oder PFSense installieren kann.

Aber geht eine solche Trnnung der Netze mit nur einer phykalischen Netzwerkkarte? Um es vorweg zu sagen, ja das geht mit VLAN.

VLAN

VLAN oder virtual LAN sind eine softwaretechnische Lösung, um mehrere Netzwerkverbindungen über eine physikalsiche Schnittstelle und nur ein Kabel zu schicken. Das kann man entweder in Proxmox recht gut machen, oder aber auch OPNSense. Ich habe mich für den Proxmox Weg entschieden.

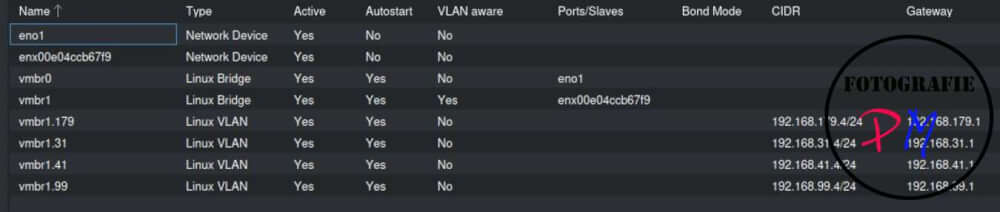

Ich habe hier einer physikalsichen Schnittstelle (siehe unter vmbr1) mit mehrere VLAN’s erstellt, die das VLAN TAG mitnehmen. So kann man wie in diesem Fall ein Netz 31, 41 und 179 bilden. Das geht entweder in der GUI oder man editiert die /etc/network/interfaces.

Firewall

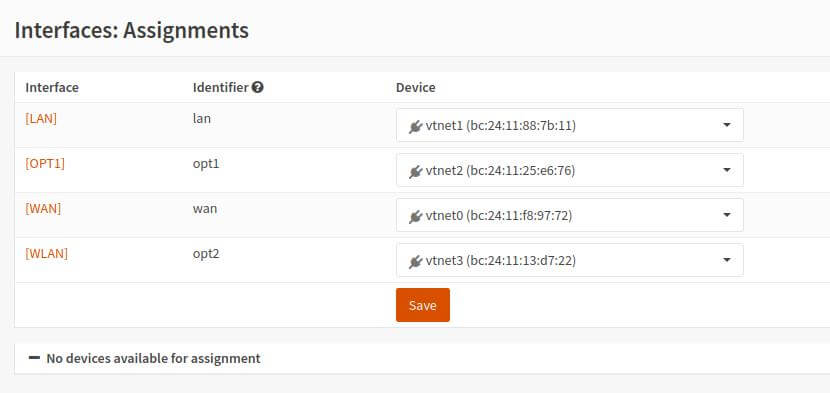

In der Firewall kommen die in Proxmox angelegten virtuellen Netzwerkschnittstellen als physikalsiche Schnittstellen an, die man dort den verschiedenen Bereichen zuordnen kann.

Der Server

Ich habe das einmal testweise auf meiner Asrock Deskmini H470 installiert. Dieser PC verfügt nur über eine 1GB schnittstelle. Um die internen Netze auf der einen Seite und auf der anderen das Internet zu trennen, habe ich mich entschieden den WAN Anschluss mit der 1 GB Schnittstelle zu realisieren und die anderen Netzte mit einer zusätzlichen uSB Ethernet Schnittstelle zu realisieren.

Ich habe das einmal testweise auf meiner Asrock Deskmini H470 installiert. Dieser PC verfügt nur über eine 1GB schnittstelle. Um die internen Netze auf der einen Seite und auf der anderen das Internet zu trennen, habe ich mich entschieden den WAN Anschluss mit der 1 GB Schnittstelle zu realisieren und die anderen Netzte mit einer zusätzlichen uSB Ethernet Schnittstelle zu realisieren.

Damit steht dem PC für die Trennung der verschiedenen physikalisch lediglich der USB Ethernet Adapter zur Verfügung, der dann den Netzwerkverkehr in den internen Netzen verteilen muss.

Das aber kann der Proxmox Server trotz der Tatsache, dass hier schon mehrere VLAN über virtuelle Netzwerkschnittstellen angelegt wurden, nicht alleine.

Der Managed Switch

Damit das ganze funktioneirt muss man einen Switch anschließen, der ebenfalls VLAN berherscht. Das sind im Regelfall Manged Switches. Diese sind für 1 GB Bereich je nach nach Anzahl der Ports für um die 30,– zu haben.

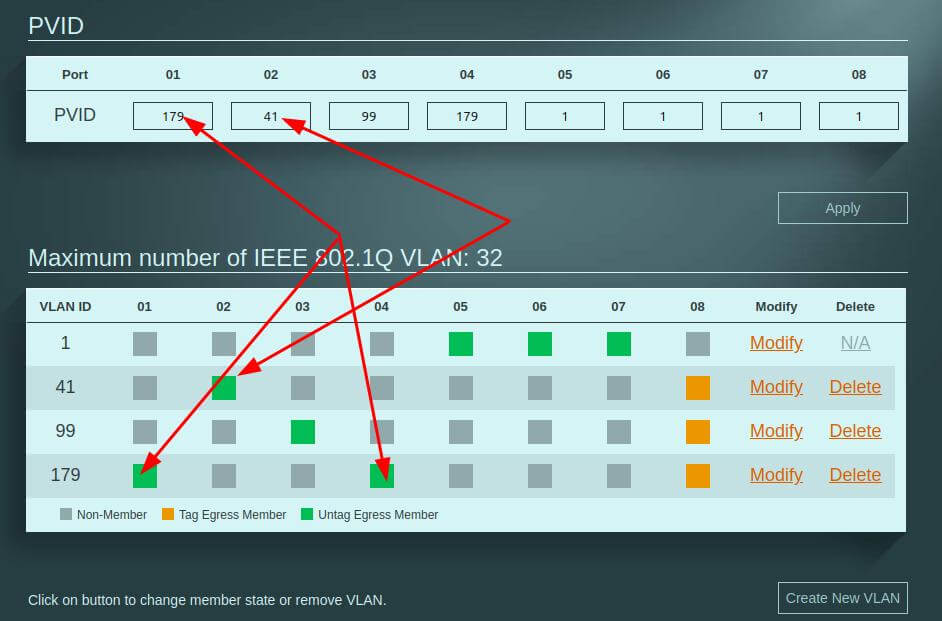

Hier einmal am Beispiel des Zyksel Switches (das implementiert jeder Switch Hersteller vielleicht geringfügig anders). Bei Port 1 kommt das vLAN 179, bei Port 2 das VLAN 41 und Port 3 VLAN 99. Alle diese Ports reichen das VLAN TAG, welches über die PVID (obere Zeile) weiter und der Switch weis dann, da Port alle 3 VLAN behandelt, wohin mit den Packeten.

Die Orange Farbe bedeutet übrigens, dass das VLAN Tag weitergegeben wird, in diesem Fall an die VLAN Aware Bridges innerhalb von Proxmox und weiter an die Firewall OPNSense. Dort kann über die Firewall Regeln festgelegt werden, welches Netz sich wohin verbinden darf.

Das sind dann in Realtität so aus wie auf dem obigen Bild. Alle VLANS kommen bei Port 8 an, egal ob deren Uursprung z.B. bei Port 1 (VLAN 179) oder Port 2 (VLAN 41) ist.

Fazit

VLAN sind einfach genial, weil sie es erlauben Netze logisch zu trennen auch über physikalsiche Netzschnittstellen hinweg. Damit kann man mehr für seine Netzwerksicherheit tun, auch ohne über die vielleicht benötigte Anzahl von Netzwerkports zu verfügen.

ciao tuxoche